Siber saldırganlar dünyanın dört bir köşesindeki kullanıcılara ve şirketlere yönelik mahremiyeti ortadan kaldırmak ve hassas bilgilere ulaşmak için yöntemlerini sürekli geliştiriyor. Bu kez saldırganlar yaygın mesajlaşma uygulaması Telegram’ı taklit eden Octopus (Ahtapot) adlı bir Truva atıyla kurbanlarının bilgisayarlarını ele geçirme yoluna gitti.

Octopus’u Telegram’ın bir sürümü gibi paketleyerek ve ilgili logoları ekleyerek Kazak karşıtı partilerin alternatif iletişim aracı gibi ortaya koyan saldırganlar, paketin içine yerleştirdikleri kodlarla uygulamayı kuran cihazların kontrolünü ele geçiriyor. Truva atı aktif hale geldiğinde bulaştığı bilgisayarlarda dosya silme, erişim engelleme, modifikasyon, kopyalama ve indirme gibi pek çok işlemin uzaktan yapılabilmesini sağlıyor. Böylece cihazdaki hassas bilgileri çalabiliyor, açtıkları arka kapılarla diğer sistemlerden erişim sağlayabiliyor ve siber casusluk faaliyetleri gerçekleştirebiliyor. Bu yöntem yine Telegram paketlerini kullanan ünlü Zoo Park siber casusluk sistemiyle büyük benzerlik taşıyor.

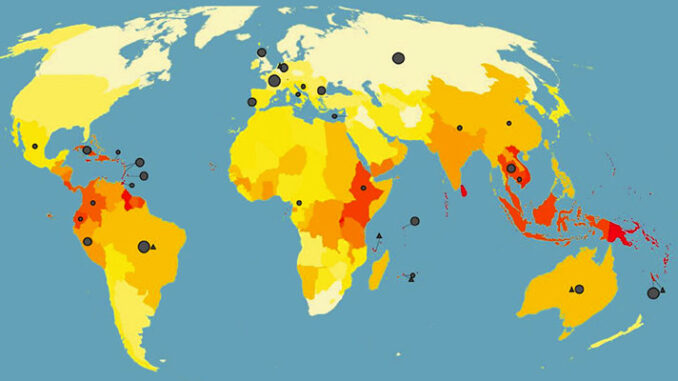

Kaspersky algoritmalarıyla yazılım kodlarının benzerliğini inceleyen güvenlik araştırmacıları, tehdidin 2014 yılından beri Sovyet Sosyalist Cumhuriyetleri Birliğine dahil Merkez Asya ülkelerini ve Afganistan’ı hedef alan, Rusça konuşan DustSquad ile bağlantılı olabileceğini ifade ediyor. Geçtiğimiz iki yılda araştırmacılar, bu gruba ait özelleştirilmiş Android ve Windows uygulamalarıyla yayılan ve bireysel ve diplomatik kaynakları hedefleyen dört ayrı saldırı dalgası tespit ettiler.

Kaspersky Lab Güvenlik Araştırmacısı Denis Legezo, konuyla ilgili şu değerlendirmede bulunuyor:

“2018’de Asya’nın merkezindeki diplomatik odakları hedef alan çok sayıda tehditle karşılaştık. DustSquad bu bölgede birkaç yıldır aktif ve söz konusu tehdidin arkasındaki isim olma ihtimali yüksek. Görünen o ki bu bölgeyi hedefleyen siber casusluk girişimlerinin sayısı giderek artma eğiliminde. Bölgedeki organizasyonların dikkatli olmasını ve personelini bilinçlendirmesini öneriyoruz.”